Máster de Alta Especialización en Derecho Penal Informático.

Esta formación otorga la siguiente titulación:

- Máster de Alta Especialización en Derecho Penal Informático emitido por EICYC.

60 créditos ECTS | 1500 horas

Puede cursarse en cualquiera de estos tres idiomas: español, inglés o ruso.

Con esta matrícula vas a obtener:

- Diploma acreditativo Máster de Alta Especialización en Derecho Penal Informático emitido por EICYC.

- Acceso a Community Student Program de EICYC: carné de Estudiante Digital, acceso a la bolsa de trabajo, acceso a eurocriminología.

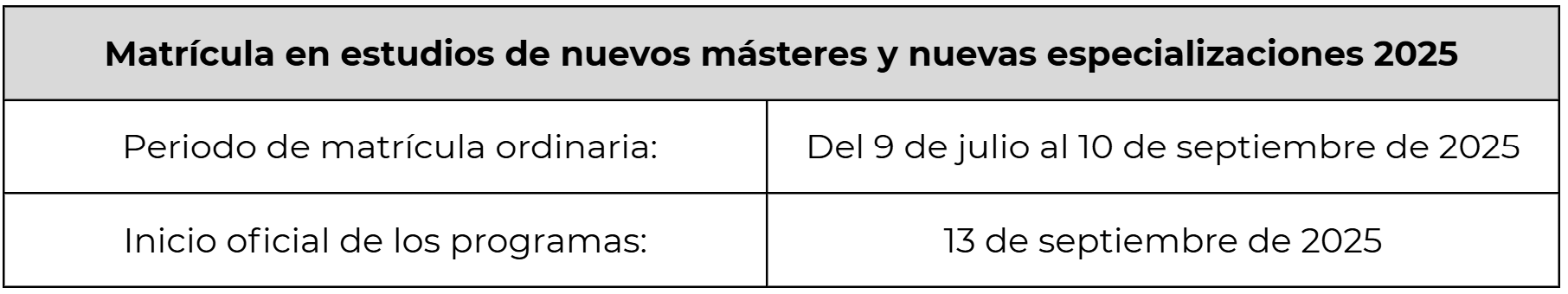

CONVOCATORIA OFICIAL ABIERTA 2025

Ya puedes realizar tu matrícula para los nuevos másteres y especializaciones

MATRÍCULA

1.080 €

No esperes más y aprovecha todas las ventajas de estudiar en EICYC

Con esta matrícula vas a obtener:

Máster de Alta Especialización en Derecho Penal certificado por EICYC.

Acceso a Community Student Program de EICYC: carné de Estudiante Digital, acceso a la bolsa de trabajo, acceso a eurocriminología.

60 créditos

equivalentes con créditos ECTS.

1500 horas

Un curso completo y en constante actualización.

Tutoría personal y Mentoring

Mensajería en la plataforma con tu profesor. Tutoras disponibles por email, teléfono o videoconfencia.

Formación global

Certificación acreditable por Apostilla de la Haya.

Flexibilidad en las entregas

El tiempo lo marcas tú, no hay fechas límite de entrega de trabajos o prácticas.

Campus virtual

El campus esta disponible las 24 horas todos los días del año. Dispones de 2 años para realizar este curso.

Este curso de Derecho Penal Informático busca dotar a los participantes de los conocimientos y habilidades necesarios para comprender y abordar los desafíos legales que presenta la criminalidad en el entorno digital. Al finalizar el curso, los estudiantes serán capaces de:

- Comprender los Fundamentos del Derecho Informático y la Ciberseguridad: Entender el marco jurídico y tecnológico que regula el uso de las tecnologías de la información y la comunicación, así como los principios básicos de la ciberseguridad.

- Analizar la Regulación Procesal de la Prueba Digital: Dominar las particularidades de la obtención, admisión y valoración de la prueba digital en los diferentes órdenes jurisdiccionales, asegurando su validez y fiabilidad en el proceso penal.

- Identificar y Clasificar los Ciberdelitos: Conocer las principales tipologías delictivas que se cometen a través de medios informáticos, incluyendo delitos contra la privacidad, el patrimonio, la propiedad intelectual e industrial, y otros delitos económicos.

- Aplicar la Teoría del Delito a los Ciberdelitos: Adaptar los conceptos de la Parte General del Derecho Penal a las especificidades de los delitos informáticos, analizando la autoría, participación y las formas de aparición de la criminalidad digital.

- Comprender la Responsabilidad Penal de las Personas Jurídicas en el Ámbito Digital: Entender cómo las empresas pueden ser penalmente responsables por ciberdelitos y el papel fundamental de los programas de compliance y ciberseguridad en la prevención de riesgos.

- Manejar los Principios de la Protección de Datos en Contextos Penales: Adquirir conocimientos sobre la normativa de protección de datos personales, especialmente en su aplicación a la investigación y persecución de delitos, así como los derechos de los interesados.

- Conocer las Estrategias de Investigación y Persecución de Ciberdelitos: Familiarizarse con los perfiles de los ciberdelincuentes, las herramientas de investigación forense y la labor de los cuerpos y fuerzas de seguridad especializados.

- Evaluar la Cooperación Internacional en la Lucha contra la Ciberdelincuencia: Comprender los desafíos y mecanismos de cooperación judicial y policial a nivel transnacional para combatir los delitos informáticos.

Este curso de Experto en Derecho Penal Informático ha sido meticulosamente diseñado para una amplia gama de profesionales y futuros especialistas que buscan dominar las complejidades del sistema de enjuiciamiento criminal español. Es ideal para:

- Abogados y Juristas: Profesionales del derecho penal, civil, mercantil o administrativo que deseen especializarse en ciberdelincuencia, asesorar a empresas en riesgos digitales o litigar en casos que involucren evidencia electrónica.

- Jueces, Fiscales y Personal de la Administración de Justicia: Operadores jurídicos que buscan actualizar sus conocimientos sobre los nuevos desafíos que la tecnología plantea en la investigación, enjuiciamiento y prueba de los delitos.

- Cuerpos y Fuerzas de Seguridad: Miembros de la policía, guardia civil y otros cuerpos de seguridad que trabajan en unidades de delitos tecnológicos y necesitan profundizar en el marco jurídico penal de su actuación.

- Expertos en Ciberseguridad y Peritos Informáticos: Profesionales de la seguridad de la información, auditores de sistemas y peritos que desean comprender mejor las implicaciones legales de su trabajo y cómo su labor encaja en el proceso penal.

- Compliance Officers y Responsables de Seguridad de la Información (CISO): Encargados de implementar y gestionar programas de cumplimiento normativo y seguridad en empresas, para prevenir la comisión de delitos y mitigar la responsabilidad penal corporativa.

- Estudiantes de Derecho y Criminología: Aquellos que deseen complementar su formación académica con una especialización de alta demanda en el mercado laboral actual.

- Profesionales de la Empresa y la Gestión: Directivos, gerentes y cualquier persona con responsabilidades en una organización que necesite comprender los riesgos legales derivados del uso de la tecnología y cómo proteger a su empresa de ciberataques y fraudes digitales.

En resumen, este curso es ideal para cualquier persona que busque una formación especializada y práctica en un área jurídica en constante crecimiento y de vital importancia en la sociedad actual.

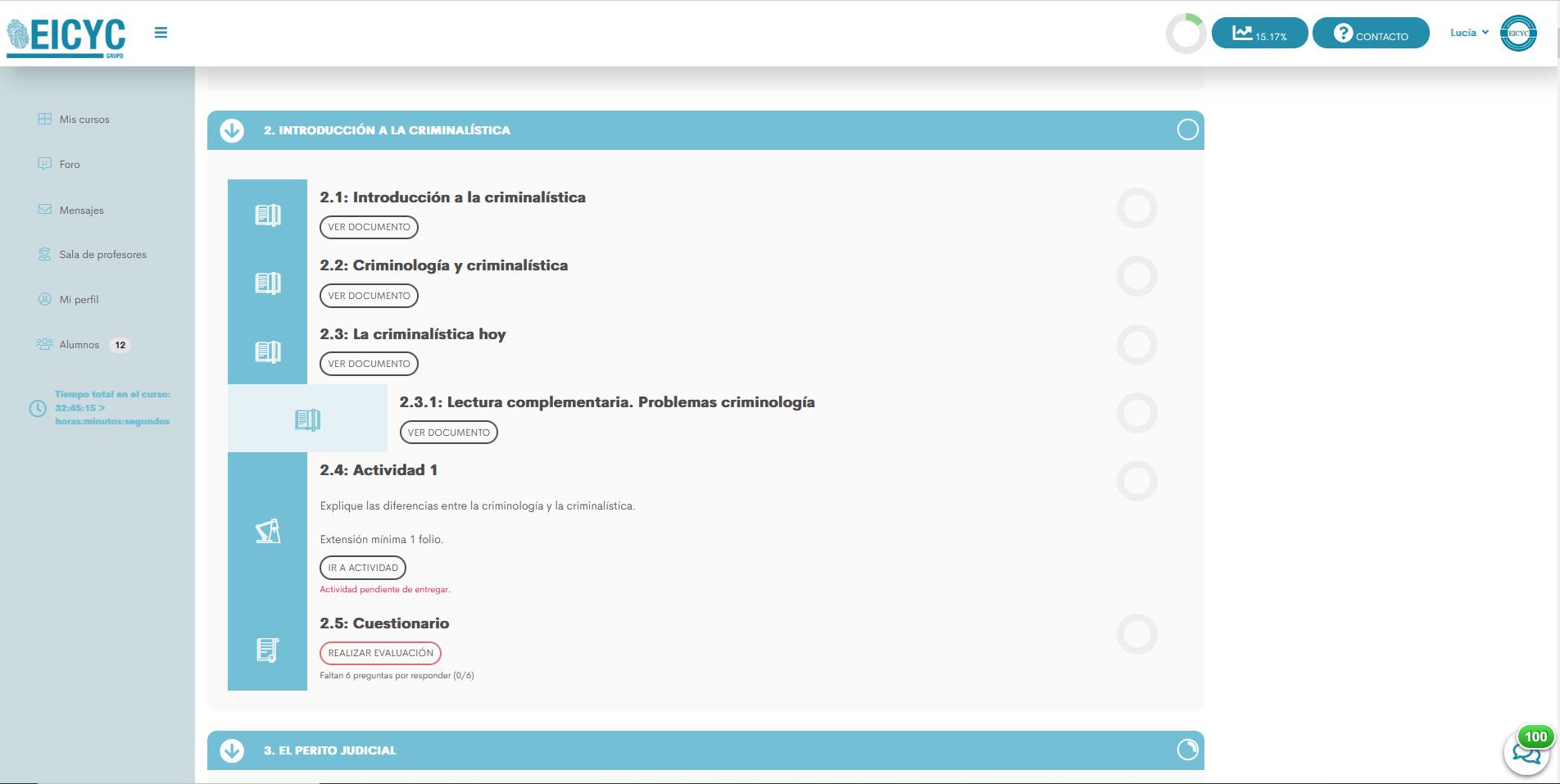

La metodología de este Máster de Alta Especialización en Derecho Penal Informático se encuentra adaptada al modelo de aprendizaje e-learning. El máster se realiza de forma totalmente online, incluyendo las evaluaciones finales y a través del estudio de sus bloques y con sus unidades teóricas que la Escuela Internacional de Criminología y Criminalística pone a tu disposición.

Como alumno, deberás realizar los ejercicios prácticos de cada lección, así como los cuestionarios que las mismas contengan y las tareas finales.

El curso se desarrolla en una evaluación continua, con el siguiente sistema de puntuación:

- Estudio de las unidades didácticas.

- Realización y superación de los ejercicios/actividades evaluables y ejercicios finales.

- Realización y superación de los test contenidos en las unidades teóricas.

La atención al alumno es totalmente personalizada, a través de la comunicación con un tutor tanto por vía telefónica como por correo electrónico.

El modelo de enseñanza a distancia tiene carácter integral y metodológico, es decir, combina la enseñanza convencional mediante clases presenciales virtuales, apoyo tutorial y el aprendizaje autónomo online. El estudiante podrá realizar las video conferencias que necesite con el profesor y tutor, solicitándolas previamente por teléfono, correo electrónico o mensajería en el propio campus virtual.

Esta formación se engloba en el Marco Europeo de Cualificaciones a lo largo de la vida de la UE (EQF-LLL). Los resultados de aprendizaje se especifican en tres categorías: conocimiento, habilidades y competencias. Esto indica que las cualificaciones, en diferentes combinaciones, captan un ámbito más amplio de resultados de aprendizaje, incluyendo el conocimiento teórico, las habilidades prácticas y técnicas y las competencias sociales, dentro de las cuales la capacidad para el trabajo en equipo será decisiva. Los títulos que se otorgan se engloban como titulo propio dentro del sistema español de educación no reglada. Es necesario disponer de títulos oficiales para el ejercicio de algunas profesiones reguladas o de colegiación obligatoria en determinados países. Consulte la regulación local o nacional.

ÍNDICE – ITINERARIO FORMATIVO

MÓDULO 1: Fundamentos y Marco Jurídico de la Ciberseguridad

Este módulo establece las bases del Derecho Informático, su interacción con el sistema judicial y los principios de la justicia digital, esenciales para comprender el entorno legal en la era digital.

1.1. Introducción al Derecho Informático y la Ciberseguridad: 1.1.1. Concepto y Evolución del Derecho Informático: Orígenes, desarrollo y su relación con otras ramas del Derecho. 1.1.2. El Paradigma de la Ciberseguridad: Definición, importancia y retos actuales. 1.1.3. Marcos Regulatorios Internacionales y Supranacionales: Tendencias globales y la influencia de organismos internacionales.

1.2. La Transformación Digital de la Administración de Justicia: 1.2.1. Justicia Digital en España: Contexto normativo y estratégico (Ley 18/2011, de 5 de julio, reguladora del uso de las tecnologías de la información y la comunicación en la Administración de Justicia; Ley 3/2020, de 18 de septiembre, de medidas procesales y organizativas para hacer frente al COVID-19 en el ámbito de la Administración de Justicia). 1.2.2. Derechos y Deberes en la Justicia Digital: Ciudadanos y profesionales del ámbito jurídico. 1.2.3. Obligatoriedad del Uso de Medios Electrónicos: Ámbito de aplicación y excepciones.

1.3. La Sede Judicial Electrónica y el Punto de Acceso General: 1.3.1. Concepto y Funcionalidades de la Sede Judicial Electrónica: Acceso a servicios, notificaciones y trámites. 1.3.2. Contenido y Servicios Ofrecidos: Consulta de expedientes, presentación de escritos, comunicación edictal. 1.3.3. Régimen de Responsabilidad y Garantías en la Sede Electrónica. 1.3.4. El Punto de Acceso General de la Administración de Justicia (PAGAJ).

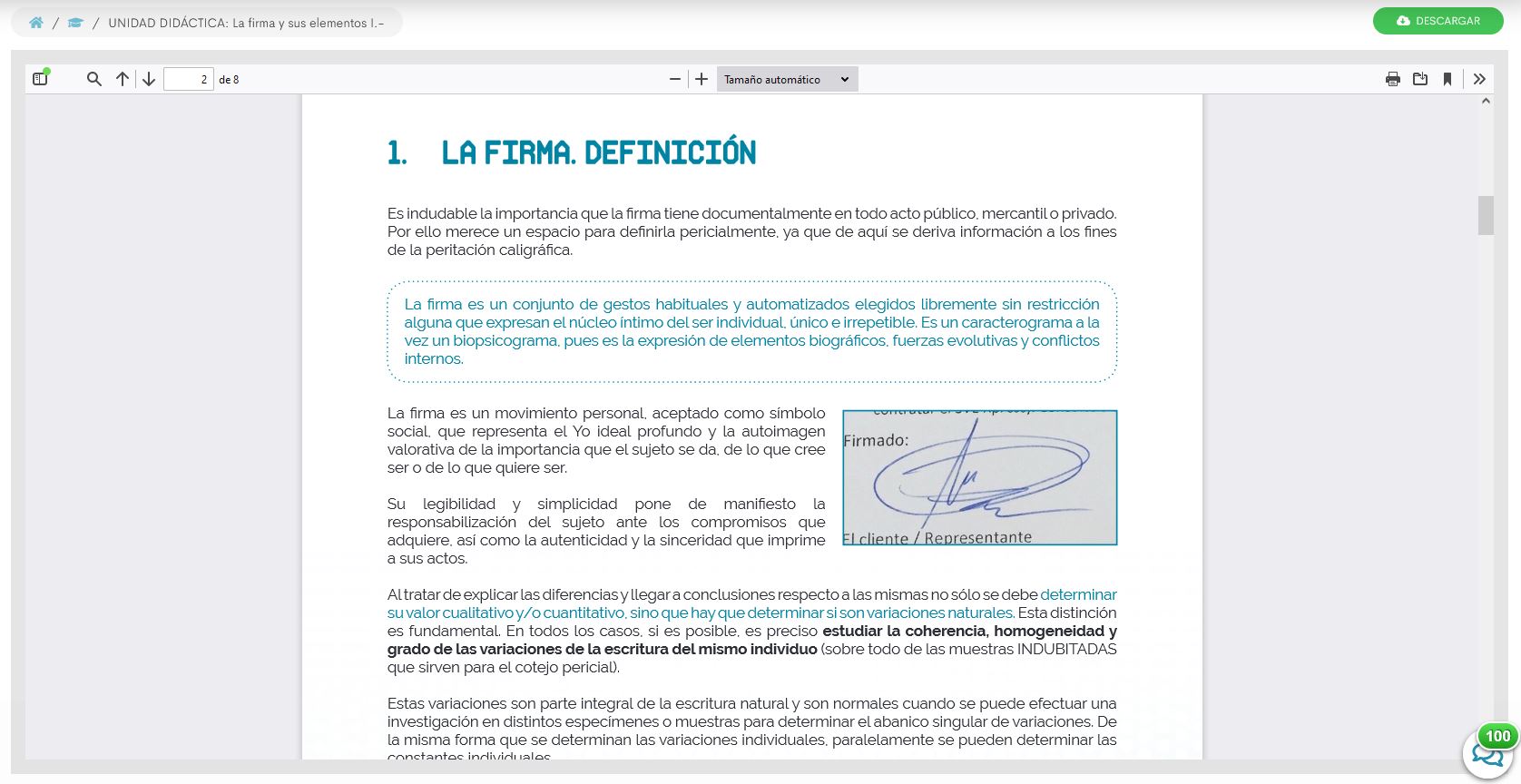

1.4. Identificación y Autenticación Electrónica en el Ámbito Judicial: 1.4.1. Sistemas de Identificación y Autenticación: Certificados electrónicos cualificados, claves concertadas, otros medios. 1.4.2. Firma Electrónica: Tipos y su validez jurídica en actuaciones judiciales. 1.4.3. Identificación y Autenticación de Órganos Judiciales: Sellos electrónicos y actuaciones automatizadas. 1.4.4. Sustitución y Habilitación entre Profesionales Jurídicos.

1.5. El Expediente Judicial Electrónico y la Gestión Procesal Digital: 1.5.1. El Expediente Judicial Electrónico (EJE): Concepto, estructura y principios de gestión. 1.5.2. El Documento Electrónico Judicial: Requisitos de validez, integridad y conservación. 1.5.3. Registro Electrónico Judicial: Presentación de escritos y cómputo de plazos. 1.5.4. Comunicaciones y Notificaciones Electrónicas: Eficacia jurídica y práctica procesal.

1.6. Interoperabilidad y Requisitos Técnicos en la Justicia Digital: 1.6.1. Principios de Interoperabilidad y Esquema Nacional de Seguridad (ENS). 1.6.2. Intercambio Electrónico de Datos en Entornos Cerrados de Comunicación. 1.6.3. Estándares Técnicos para la Tramitación Electrónica: Formatos, metadatos y sellado de tiempo.

1.7. Evidencia Digital en el Proceso Judicial: Principios y Admisibilidad: 1.7.1. Concepto y Naturaleza de la Prueba Digital. 1.7.2. Medios de Prueba Digital: Correos electrónicos, WhatsApp, grabaciones, perfiles en redes sociales. 1.7.3. Proposición y Admisión de la Prueba Digital en los Órdenes Jurisdiccionales (Civil, Penal, Contencioso-Administrativo, Social).

1.8. Valor Probatorio de la Evidencia Digital y la Cadena de Custodia: 1.8.1. Criterios de Valoración de la Prueba Digital: Autenticidad, integridad y fiabilidad. 1.8.2. La Cadena de Custodia de la Evidencia Digital: Fases y requisitos para su validez. 1.8.3. Necesidad de la Pericial Informática: Impugnación y ratificación de la prueba digital.

1.9. Pruebas Obtenidas con Vulneración de Derechos Fundamentales: 1.9.1. La Doctrina del Fruto del Árbol Envenenado y su Aplicación a la Prueba Digital. 1.9.2. Jurisprudencia Relevante sobre Licitud/Ilicitud de la Prueba Digital (Ej. grabaciones sin consentimiento, acceso a dispositivos). 1.9.3. Impacto en los Principios del Proceso Penal: Presunción de inocencia, derecho a la defensa.

1.10. Retos Actuales y Futuro de la Justicia Digital: 1.10.1. Juicios en Línea y Vistas Telemáticas: Regulación y Casos Prácticos. 1.10.2. Inteligencia Artificial en la Administración de Justicia: Oportunidades y Riesgos. 1.10.3. Desafíos en la Gestión de Grandes Volúmenes de Datos y la Ciberseguridad Judicial.

MÓDULO 2: Protección de Datos Personales en el Ámbito Penal y de la Seguridad

Este módulo se centra en la normativa de protección de datos personales, con especial atención a su aplicación en el contexto de la persecución del delito, las autoridades y el régimen sancionador.

2.1. Marco Europeo de Protección de Datos Personales: 2.1.1. El Reglamento General de Protección de Datos (RGPD): Principios generales y su impacto. 2.1.2. La Directiva (UE) 2016/680 (Directiva de Policía y Justicia Penal): Especialidades en el ámbito penal.2.1.3. Derechos de los Interesados: Acceso, rectificación, supresión, oposición, limitación y portabilidad.

2.2. Protección de Datos en el Ámbito de la Prevención, Investigación, Detección y Enjuiciamiento de Infracciones Penales: 2.2.1. Principios de Protección de Datos en el Tratamiento Penal: Licitud, lealtad, transparencia, limitación de la finalidad, minimización de datos. 2.2.2. Bases Legitimadoras del Tratamiento: Obligación legal, interés público esencial, protección de intereses vitales. 2.2.3. Categorías Especiales de Datos Personales en el Ámbito Penal. 2.2.4. Tratamiento de Datos de Personas Fallecidas y Menores de Edad.

2.3. Derechos del Interesado en el Contexto Penal y sus Restricciones: 2.3.1. Régimen General de Ejercicio de Derechos. 2.3.2. Restricciones a los Derechos: Motivos de seguridad pública, investigación criminal, defensa nacional. 2.3.3. Procedimiento para el Ejercicio y las Restricciones de Derechos.

2.4. Responsable, Encargado del Tratamiento y Delegado de Protección de Datos (DPD): 2.4.1. Obligaciones del Responsable y Encargado del Tratamiento. 2.4.2. La Figura del Delegado de Protección de Datos: Designación, funciones y posición. 2.4.3. Medidas de Seguridad y Evaluación de Impacto de Protección de Datos (EIPD). 2.4.4. Notificación de Violaciones de Seguridad de los Datos Personales.

2.5. Transferencias Internacionales de Datos en el Ámbito Penal: 2.5.1. Principios Generales para las Transferencias. 2.5.2. Decisiones de Adecuación y Garantías Apropiadas. 2.5.3. Excepciones para Situaciones Específicas: Interés público, ejercicio de acciones judiciales. 2.5.4. Transferencias Directas a Autoridades Judiciales y Policiales de Terceros Países.

2.6. Autoridades de Protección de Datos y Mecanismos de Reclamación: 2.6.1. La Agencia Española de Protección de Datos (AEPD): Funciones y potestades. 2.6.2. El Comité Europeo de Protección de Datos (CEPD) y la Cooperación entre Autoridades. 2.6.3. Derecho a Reclamación ante una Autoridad de Control. 2.6.4. Derecho a la Tutela Judicial Efectiva y Derecho a Indemnización.

2.7. Régimen Sancionador en Protección de Datos: 2.7.1. Sujetos Responsables y Tipos de Infracciones (Leves, Graves, Muy Graves). 2.7.2. Criterios de Determinación de las Sanciones. 2.7.3. Prescripción de Infracciones y Sanciones. 2.7.4. Procedimiento Administrativo Sancionador.

2.8. Disposiciones Específicas y Modificaciones Legislativas Recientes: 2.8.1. Protección de Datos en la Administración de Justicia: Ficheros y registros judiciales. 2.8.2. Intercambio de Datos en la Unión Europea y Acuerdos Internacionales en Cooperación Penal. 2.8.3. Ley Orgánica 7/2021, de 26 de mayo, de protección de datos personales tratados para fines de prevención, detección, investigación y enjuiciamiento de infracciones penales y de ejecución de sanciones penales. 2.8.4. Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales.

2.9. Videovigilancia y Biometría en el Ámbito de la Seguridad Pública: 2.9.1. Regulación de la Videovigilancia por Fuerzas y Cuerpos de Seguridad. 2.9.2. Tratamiento de Datos Biométricos con Fines de Identificación Criminal. 2.9.3. Delimitación de Usos y Garantías de los Derechos Fundamentales.

2.10. Casos Prácticos y Jurisprudencia Relevante en Protección de Datos Penales

MÓDULO 3: Ciberdelitos I: Delitos Contra la Privacidad, la Intimidad y el Patrimonio

Este módulo aborda los ciberdelitos que afectan directamente a los derechos individuales y al patrimonio, analizando sus modalidades y las redes sociales como vehículos para su comisión.

3.1. Introducción a los Ciberdelitos y su Impacto: 3.1.1. Concepto y Clases de Ciberdelitos: Evolución y características. 3.1.2. El Ciberespacio como Escenario Delictivo: Tipologías de conductas. 3.1.3. El Bien Jurídico Protegido en los Ciberdelitos: Privacidad, intimidad, patrimonio. 3.1.4. Sujetos Activos y Pasivos de la Ciberdelincuencia.

3.2. Delitos Contra la Intimidad y la Privacidad (Art. 197 CP y ss.): 3.2.1. Descubrimiento y Revelación de Secretos: Acceso, interceptación y difusión. 3.2.2. Acceso Ilegal a Sistemas Informáticos: «Hacking» o intrusión informática. 3.2.3. Delito de Abuso de Dispositivos (Herramientas de Hacking). 3.2.4. Agravaciones y Responsabilidad Penal de las Personas Jurídicas.

3.3. «Sexting» y Pornografía No Consensuada («Revenge Porn»): 3.3.1. Concepto y Tipificación Penal del «Sexting» Agravado (Difusión no consentida de imágenes íntimas). 3.3.2. El Delito de «Revenge Porn»: Bien jurídico y elementos típicos. 3.3.3. Medidas Cautelares y de Protección a la Víctima.

3.4. Ciberacoso («Stalking» y «Cyberbullying»): 3.4.1. El Delito de Acoso («Stalking»): Concepto, elementos típicos y modalidades. 3.4.2. Ciberacoso («Cyberbullying») y sus Consecuencias Penales. 3.4.3. Concurso de Delitos y Requisitos de Perseguibilidad.

3.5. Ciberacoso Sexual a Menores («Child Grooming»): 3.5.1. El Delito de «Child Grooming»: Concepto y conductas típicas. 3.5.2. Modalidades de Acercamiento y Captación de Menores. 3.5.3. Relaciones Concursales con Otros Delitos (Pornografía infantil, prostitución, agresión sexual).

3.6. Pornografía Infantil y Explotación Sexual de Menores Online: 3.6.1. Bien Jurídico Protegido: La Indemnidad Sexual del Menor. 3.6.2. Producción, Posesión, Distribución y Acceso a Material de Pornografía Infantil. 3.6.3. Delitos Conexos: Tráfico de Menores con Fines de Explotación Sexual Online.

3.7. Delitos Contra el Patrimonio: Estafa Informática: 3.7.1. La Estafa Informática (Art. 248.2 CP): Concepto, «engaño» y «acto de disposición» en el entorno digital. 3.7.2. Modalidades de Estafa Informática: Phishing, Vishing, Smishing, Pharming, Fraude del CEO, Carding. 3.7.3. Delimitación con la Estafa Tradicional. 3.7.4. Concursos de Leyes y Concurso de Delitos.

3.8. Fraudes Financieros y Bancarios Online: 3.8.1. Ataques a Sistemas Bancarios y de Pago: Fraudes con tarjetas, criptomonedas. 3.8.2. Delito de Blanqueo de Capitales en el Ámbito de la Ciberdelincuencia. 3.8.3. La Figura del «Mule» o «Testaferro Digital»: Implicaciones penales.

3.9. Daños Informáticos: 3.9.1. Destrucción, Alteración o Daño de Datos, Programas o Documentos Electrónicos. 3.9.2. Interrupción o Irrupción en el Funcionamiento de Sistemas Informáticos. 3.9.3. Desarrollo, Posesión y Comercialización de Herramientas de Daño Informático (Malware). 3.9.4. Responsabilidad Penal de las Personas Jurídicas en Daños Informáticos.

3.10. Amenazas, Injurias y Calumnias en el Entorno Digital: 3.10.1. Tipificación de Amenazas, Injurias y Calumnias a Través de Redes Sociales y Otros Medios Digitales. 3.10.2. El Anonimato en Internet y su Impacto en la Persecución de estos Delitos. 3.10.3. Diferencias con el Ámbito Offline y Jurisprudencia Relevante.

MÓDULO 4: Ciberdelitos II: Delitos contra la Propiedad Intelectual e Industrial y Otros Ciberdelitos

Este módulo profundiza en los ciberdelitos que afectan a la propiedad intelectual e industrial, el mercado, los consumidores y la seguridad de la información, así como las figuras de los ciberdelincuentes.

4.1. Propiedad Intelectual en el Entorno Digital: 4.1.1. Derechos de Autor en la Era Digital: Reproducción, distribución, comunicación pública. 4.1.2. Protección de Programas de Ordenador y Bases de Datos. 4.1.3. Límites a los Derechos de Explotación en el Ámbito Digital. 4.1.4. El Registro de la Propiedad Intelectual y las Acciones de Protección.

4.2. Delitos Contra la Propiedad Intelectual (Art. 270 CP y ss.): 4.2.1. Reproducción, Plagio, Distribución o Comunicación Pública Ilegal. 4.2.2. Facilitación de Medios para Eludir Medidas Tecnológicas de Protección. 4.2.3. «Piratería» Digital: Ámbitos y Consecuencias Penales. 4.2.4. Casos Reales y Jurisprudencia Relevante.

4.3. Propiedad Industrial y su Protección Penal en el Entorno Digital: 4.3.1. Protección de Patentes, Marcas y Diseños Industriales. 4.3.2. Uso Fraudulento de Marcas en Internet: «Typosquatting», «Cybersquatting». 4.3.3. Acciones por Violación de Derechos de Propiedad Industrial.

4.4. Delitos Contra la Propiedad Industrial (Art. 273 CP y ss.): 4.4.1. Fabricación, Distribución o Comercialización de Productos Falsificados o Ilegales. 4.4.2. Fraude en el Uso de Marcas y Denominaciones de Origen. 4.4.3. Particularidades de la Persecución en el Entorno Digital. 4.4.4. Casos Reales y Jurisprudencia.

4.5. Comercio Electrónico y su Régimen Jurídico-Penal: 4.5.1. La Ley 34/2002, de Servicios de la Sociedad de la Información y de Comercio Electrónico (LSSI). 4.5.2. Responsabilidad de los Prestadores de Servicios Intermediarios (ISP). 4.5.3. Comunicaciones Comerciales por Vía Electrónica y Contratación Online.

4.6. Delitos contra el Mercado y los Consumidores en el Ámbito Digital: 4.6.1. Publicidad Engañosa y Fraude al Consumidor en el Comercio Electrónico. 4.6.2. Alteración de Precios y Carteles en el Mercado Online. 4.6.3. Delitos Conexos: Competencia Desleal y Fraude en Alimentos.

4.7. La Criminalidad Informática: Perfiles de Ciberdelincuentes: 4.7.1. Tipologías de Ciberdelincuentes: Hackers (White, Black, Gray Hats), Crackers, Phreakers, Lammers, Newbies. 4.7.2. Motivaciones y Estructuras de las Organizaciones Cibercriminales. 4.7.3. El Papel del «Hacker Ético» y la Ciberseguridad Defensiva.

4.8. Malware y Amenazas Persistentes Avanzadas (APT): 4.8.1. Concepto y Tipos de Malware: Virus, Gusanos, Troyanos, Ransomware, Spyware, Adware. 4.8.2. Botnets y Ataques de Denegación de Servicio (DDoS). 4.8.3. «Zero-Day Exploits» y Amenazas Avanzadas. 4.8.4. Detección, Prevención y Respuesta a Incidentes de Malware.

4.9. Redes Sociales como Escenario de Delitos: Análisis por Plataforma: 4.9.1. WhatsApp y Telegram: Delitos de Amenazas, Coacciones, Difusión Ilegal de Contenidos. 4.9.2. Facebook, Instagram y TikTok: Discurso de Odio, Falsificación de Identidad, «Catfishing». 4.9.3. Twitter/X y LinkedIn: Desinformación, Suplantación de Identidad, Fraudes Laborales. 4.9.4. Plataformas de Contenido (YouTube, Twitch) y Citas Online (Tinder): Desafíos y Delitos Asociados.

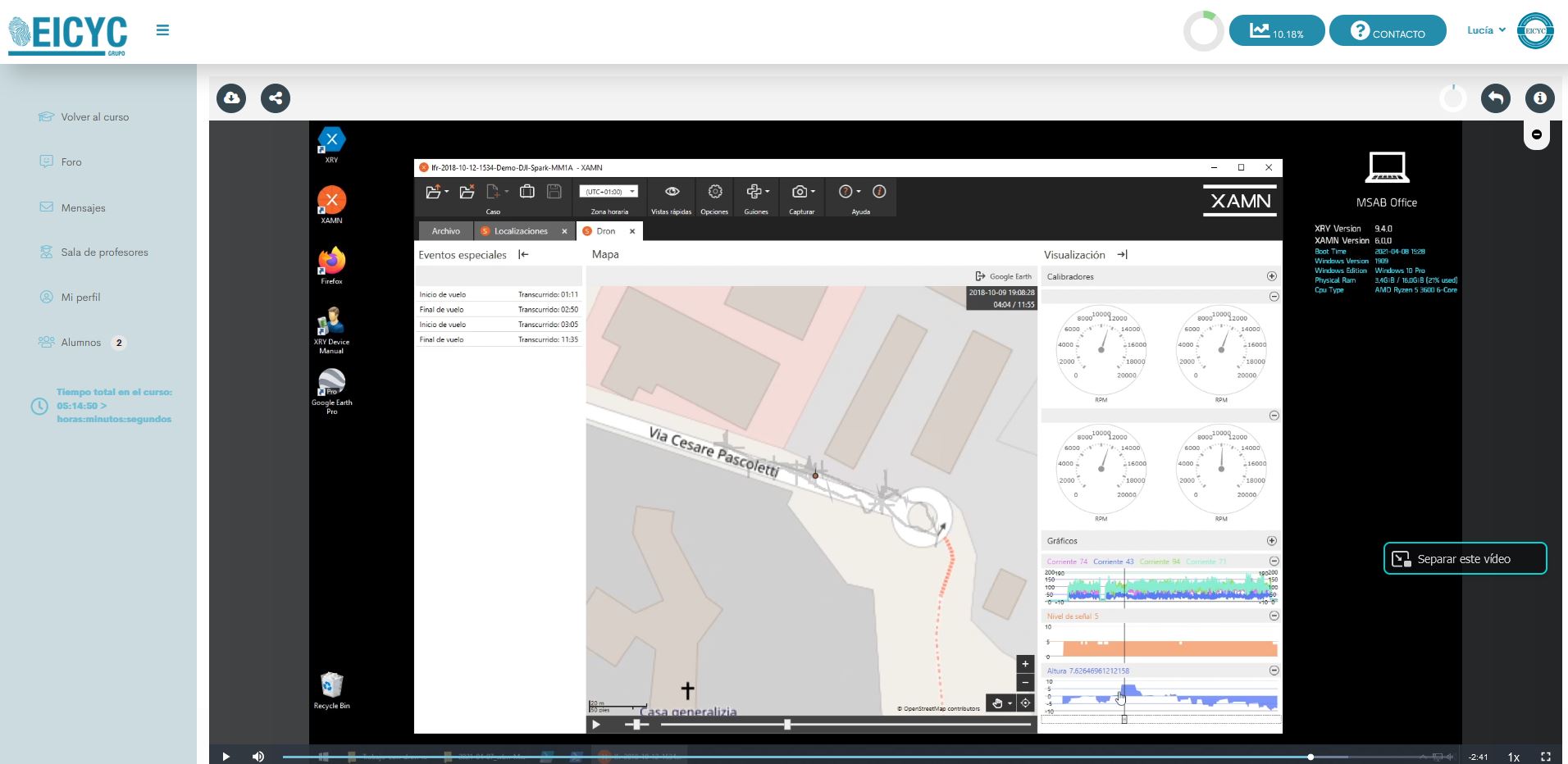

4.10. Peritaje Informático y su Rol en la Investigación de Ciberdelitos: 4.10.1. El Perito Informático Forense: Funciones y Metodología. 4.10.2. Análisis Forense de Dispositivos (Móviles, Ordenadores, Nube) y Redes. 4.10.3. Servicios de Peritaje Específicos: Autenticidad de Comunicaciones, Análisis de Criptomonedas, Cumplimiento Contractual. 4.10.4. La Importancia del Informe Pericial y su Defensa en Sede Judicial.

MÓDULO 5: Ciberseguridad y Cooperación Internacional en la Lucha contra el Ciberdelito

Este módulo se enfoca en las estrategias de ciberseguridad a nivel nacional y europeo, así como la cooperación internacional y el análisis comparado de la legislación sobre ciberdelitos.

5.1. Introducción a la Ciberseguridad: Conceptos y Desafíos: 5.1.1. Definición y Pilares de la Ciberseguridad: Confidencialidad, Integridad y Disponibilidad. 5.1.2. Principales Ciberamenazas y Vectores de Ataque. 5.1.3. La Ciberseguridad como Eje de la Seguridad Nacional e Internacional.

5.2. Ciberseguridad en la Unión Europea: Estrategias y Organismos: 5.2.1. Estrategia de Ciberseguridad de la UE: Objetivos y líneas de acción. 5.2.2. La Directiva NIS 2 (Directiva sobre Medidas para un Nivel Elevado Común de Ciberseguridad en la Unión): Novedades y ámbito de aplicación. 5.2.3. El Reglamento de Ciberseguridad de la UE: Certificación de ciberseguridad y ENISA.

5.3. La Agencia Europea de Ciberseguridad (ENISA): 5.3.1. Funciones y Estructura de ENISA. 5.3.2. Rol de ENISA en la Política de Ciberseguridad de la UE. 5.3.3. Criptografía y Gestión de Crisis Cibernéticas a Nivel Europeo.

5.4. Ciberseguridad en España: Estrategia y Actores Clave: 5.4.1. La Estrategia Nacional de Ciberseguridad: Ejes y objetivos. 5.4.2. El Consejo Nacional de Ciberseguridad y el Sistema de Seguridad Nacional. 5.4.3. El Centro Criptológico Nacional (CCN-CERT) y el Instituto Nacional de Ciberseguridad (INCIBE). 5.4.4. Coordinación Público-Privada en Ciberseguridad.

5.5. Foro Nacional de Ciberseguridad y Otras Iniciativas: 5.5.1. Origen, Funciones y Composición del Foro Nacional de Ciberseguridad. 5.5.2. Iniciativas de Colaboración y Concienciación en Ciberseguridad en España.

5.6. Criminalidad Informática: Organismos de Investigación y Persecución: 5.6.1. La Fiscalía de Sala de Criminalidad Informática. 5.6.2. Grupo de Delitos Telemáticos (GDT) de la Guardia Civil. 5.6.3. Brigada de Investigación Tecnológica (BIT) de la Policía Nacional. 5.6.4. Colaboración entre Cuerpos y Fuerzas de Seguridad del Estado.

5.7. Cooperación Internacional en la Lucha contra la Ciberdelincuencia: 5.7.1. Convenio de Budapest sobre la Ciberdelincuencia: Principios y mecanismos de cooperación. 5.7.2. EUROJUST, EUROPOL y Otras Agencias de Cooperación Policial y Judicial. 5.7.3. Retos en la Investigación y Persecución de Delitos Transnacionales.

5.8. Derecho Comparado de los Ciberdelitos: Panorama Europeo: 5.8.1. Análisis Comparativo de la Legislación sobre Ciberdelitos en Países Seleccionados (Portugal, Francia, Italia, Alemania, Reino Unido). 5.8.2. Tendencias Comunes y Diferencias Significativas en la Tipificación y Sanción. 5.8.3. Impacto de las Directivas y Reglamentos Europeos en las Legislaciones Nacionales.

5.9. Derecho Comparado de los Ciberdelitos: América y Otros Regiones: 5.9.1. Legislación en Estados Unidos (CFAA, ECPA) y su Impacto Global. 5.9.2. Análisis de Normativas en Países Latinoamericanos (México, Argentina). 5.9.3. Desafíos y Oportunidades para la Armonización Legislativa a Nivel Internacional.

5.10. Casos Emblemáticos y Análisis de Jurisprudencia Comparada en Ciberdelitos

01

Campus virtual inmersivo

Nuestro campus es un referente en formación online, con una interface intuitiva y sumamente fácil. Podrás observar tu avance en cada momento.

02

Clases orientadas a la práctica

Podrás ver las clases en cualquier momento y desde cualquier dispositivo, tú pones los ritmos. Clases pensadas para disfrutar.

03

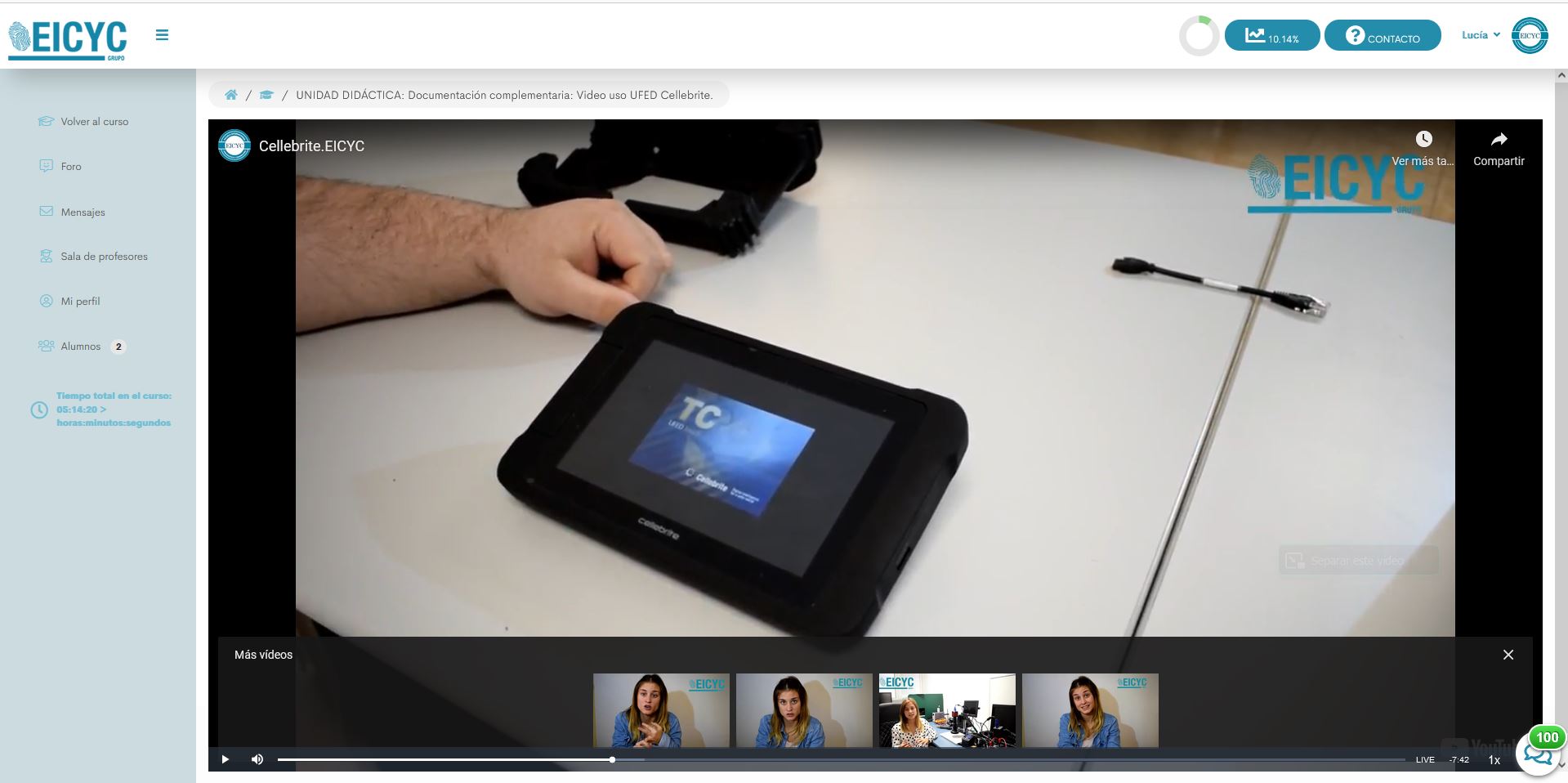

Prácticas y Laboratorios Virtuales

En la realización de prácticas y/o laboratorio virtuales, tendrás acceso a software de última generación, ya en sus versiones educativas o limitadas para realizar la práctica. De forma que trabajas con herramientas a la vanguardia de la técnica.

04

Contenidos completos y descargables

Todo el temario y los contenidos son descargables, no tendrás que invertir en ningún otro manual o libro.

Empieza a disfrutar de las ventajas de pertenecer al Community Studient Program de EICYC

Carné de estudiante digital

Nuestro carné es válido en multitud de países y te da acceso a descuentos en servicios y marcas.

Financiación

Pregunta por nuestros planes de financiación.

Descuentos

Obtén un 20% de descuento al matricularte en formaciones que impartimos de forma directa como cursos, seminarios, prácticas o másteres.

También para tus amigos

Si traes a tus amigos, a ellos también les ofreceremos otro 20 % de descuento.

Acceso preferente

Al formar parte EICYC Community Student Program te damos acceso preferente a plazas para nuestros cursos, seminarios…

Bolsa de trabajo

También te damos acceso a nuestra bolsa de trabajo.

Prácticas

Te ofrecemos diferentes prácticas en el Laboratorio Pericial Forense y, según convenio y disponibilidad, en otros centros asociados en toda España e iberoamerica.

Eurocriminología

Daremos difusión a tus artículos a través de nuestra editorial Eurocriminología.

¿Tienes dudas?

Contáctanos.